Welche Komponenten sind für den Einsatz von SD-WAN im Hochsicherheitsbereich am wichtigsten?

Eine offene, software-basierte Anschlusstechnik ist entscheidend für die Leistungsfähigkeit von Weitverkehrsnetzen. Hier erfahren Sie, wie Sie SD-WAN auch im Hochsicherheitsbereich effizient und robust einsetzen können.

Thomas Schneider

Mit SD-WAN die Komplexität am Netzzugang verringern

Ein Standort verbindet sich mit anderen Standorten oder der Cloud über ein Weitverkehrsnetz (WAN). Es können verschiedene Bandbreitendienste wie optische Wellenlängen (Layer 1), Ethernet-Mietleitungen (Layer 2), MPLS-basierte Dienste wie IP-VPNs und Virtual Private Wire Services (VPWS) oder geschützte Internet-Tunnel genutzt werden. Jede Technologieoption verwendet ein dediziertes Zugangsgerät, das für eine hohe Verfügbarkeit redundant mit dem WAN verbunden werden kann. Die Anpassung dieser Hardware-zentrierten Lösungen an neue Anforderungen ist schwierig und zeitaufwändig.

Bei der SD-WAN-Technologie werden wesentliche Funktionen an den Netzzugangspunkten als Softwarefunktionen mit zusätzlichen Schutzfunktionen implementiert. Dies ermöglicht eine einfache Anpassung an jede WAN-Technologie und unterschiedliche Redundanzkonzepte. Der Datenverkehr kann leistungsoptimiert übertragen werden, da anwendungsspezifisches Routing den besten Pfad im WAN-Netzwerk bereitstellt. Bei einem Ausfall eines Verbindungsnetzes wird der Verkehr mit Priorisierung über die verbleibenden Kanäle übertragen. Darüber hinaus bietet SD-WAN umfangreiche Überwachungs- und Managementfunktionen, die eine effiziente, sichere und stabile Nutzung des Weitverkehrsnetzes ermöglichen.

Betreiber mit hohen Sicherheitsanforderungen bevorzugen in der Regel private Clouds für das Hosting und Wellenlängen- oder Ethernet-Dienste für die Konnektivität, um die wesentlich größere Angriffsfläche von Internet-Tunneln zu vermeiden.

Best Practices bei der SD-WAN Implementierung

Für die Einführung von SD-WAN als offene und erweiterbare Zugangstechnologie bietet sich die Virtualisierung von Netzfunktionen (NFV, Network Function Virtualization) an. Was bisher als Hardware implementiert wurde, kann nun auf kommerziellen Servern als Software die gleichen Netzfunktionen realisieren. Etablierte Hersteller von Netzzugangs- und Schutztechnologie bieten hierfür ein breites Spektrum virtualisierter Netzfunktionen (VNF, Virtualized Network Functions) an wie beispielsweise für SD-WAN, Firewalls, Router oder Intrusion Detection Systeme.

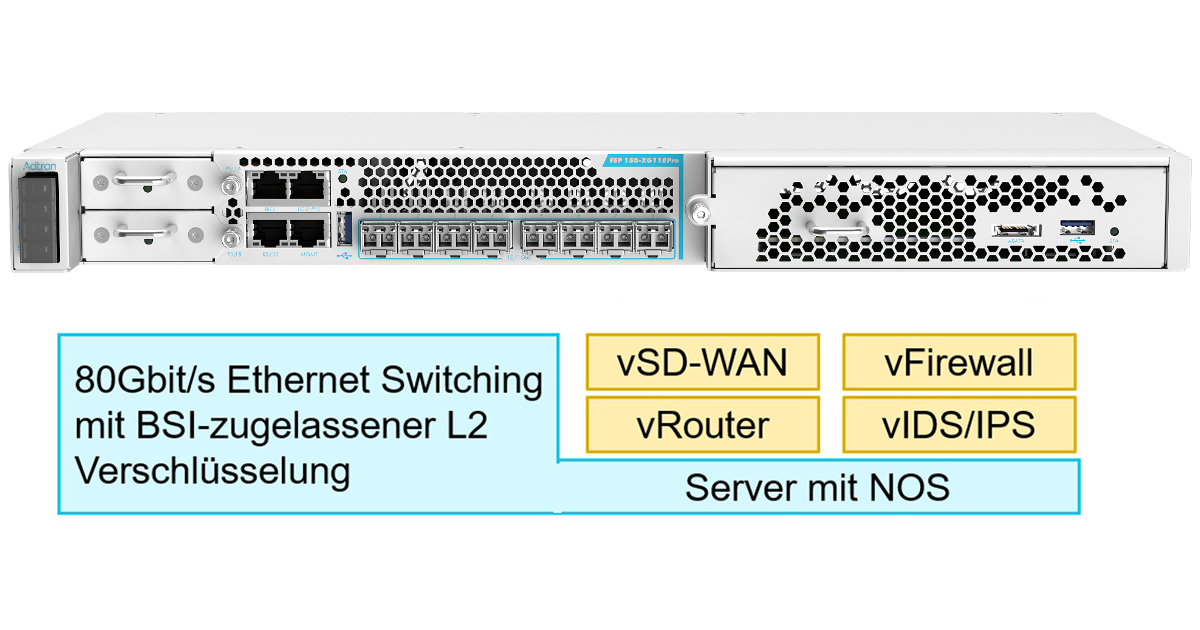

Da Netzzugangsgeräte häufig außerhalb hochsicherer IT-Bereiche und Rechenzentren betrieben werden, ist der Schutz des Gerätes von besonderer Bedeutung. Es muss gegen Angriffe aus dem Verbindungsnetz, die auch auf den unteren Layern (Netzschichten) erfolgen können, aber auch gegen physische Angriffe gesichert werden. Die von Adva Network Security entwickelte Lösung wurde für diese Anwendung optimiert.

Unsere FSP 150-XG118Pro (CSH) verfügt über umfangreiche Über¬wachungs¬¬funktionen zur Sicher-stellung einer hohen Verfügbarkeit. Die Software-Applikationen werden auf Standard-Servern mit einem Netzbetriebs¬system (NOS, Network Operating System) gehostet. Der integrierte Server ist durch eine Hardware-basierte L2-Verschlüs¬selung und physischen Manipulations¬schutz (Tamper Protection) umfassend vor Angriffen geschützt. Dieses modulare Netzzugangsgerät hat sich in der Praxis schon vielfach bewährt und ist vom BSI für die Übertragung von klassifizierten Daten zugelassen. Die DWDM-fähige Netzschnittstelle ermöglicht eine sehr effiziente Nutzung der Glasfaser im Anschlussnetz.

Da das Verbindungsnetz durch zertifizierte Sicherheitstechnologien gut geschützt ist, kann das Netzzugangsgerät mit gehosteten Netzfunktionen für klassifizierte Daten verwendet werden.

FSP 150-XG118Pro (CSH) mit integriertem Server für das Hosting von virtualisierten Netzfunktionen

Flexibilität und Zukunftssicherheit durch Herstellerneutralität

Unser universell einsetzbares Netzzugangsgerät (universal CPE, uCPE) kann Software-Applikationen vieler Hersteller hosten und es kann daher in vielen Anwendungsszenarien eingesetzt werden. Ein Betreiber kann mit Hilfe von virtualisierten Netzfunktionen schnell neue Leistungsmerkmale im gesamten Netz einführen oder sogar NFV-Produkte anderer Hersteller per Knopfdruck aktivieren.

In den letzten Jahren war der Netzzugangsbereich durch schnelle Innovationszyklen geprägt. Mit dem Begriff SASE (Secure Access Service Edge) wird die noch junge SD-WAN Technologie um Zero-Trust Anforderungen erweitert, was neue Leistungsmerkmale bei Firewalls (Micro-Segmentierung), Policing und Authentifizierung erfordert. In diesem sehr dynamischen Umfeld bietet eine offene Netztechnologie wesentliche Vorteile.

Durch Interoperabilitätstests stellen wir sicher, dass die NFV-Produkte vieler Hersteller mit unserer Lösung kompatibel sind. VNFs von mehreren Anbietern wurden auf unserer Plattform getestet und einige sind bereits im kommerziellen Einsatz. Eine umfassende Übersicht über die von Adtrans Ensemble Harmony Ecosystem unterstützten VNFs ist auf der Website veröffentlicht.

Mit unserem leistungsfähigen Ensemble Managementsystem wird die Infrastruktur sowie die gehosteten, virtualisierten Netzfunktionen umfassend gesteuert und überwacht (MANO, Management and Orchestration).

Zusammenfassung

Mit NFV-Technologie bietet SD-WAN im Zugangsbereich die notwendige Flexibilität, um auf neue Anforderung beispielsweise durch Zero Trust Architekturen und SASE effizient und schnell zu reagieren. Die Netzzugangstechnik muss robust und skalierbar sein sowie mit umfassenden Überwachungs- und Schutzfunktionen ausgelegt sein. Die FSP 150-XG118Pro (CSH) wurde für diese Anwendung konzipiert und vom BSI zugelassen. Ein breites Spektrum an virtualisierten Netzfunktionen wurde auf dem integrierten Server mit dem Netzbetriebssystem Ensemble Connector verifiziert.